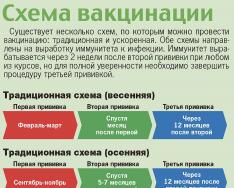

- Прививка от клещевого энцефалита и схема проведения вакцинации

- Сказание о китеже читать

- Цитаты о детской литературе

- Николай Гумилев — Она: Стих Анализ стихотворения «Она» Гумилева

- Приготовления мясного фарша Особо приготовленный мясной фарш

- Лазанья из лаваша с фаршем: рецепт

- Рецепт пиццы по дюкану на чередовании

- Гадание Таро на ситуацию: онлайн и бесплатно

- К чему снятся Змеи в ночных грезах?

- Книги по астропсихологии Мария кей симмс ваш волшебный ребенок

- Якорь: значение образа по соннику Что значит сон - Якорь

- Правила начисления надбавки к пенсии за большой стаж работы Из чего состоит страховой стаж

- Тайный знак игральных карт

- Революционное движение в Европе и Азии после Первой Мировой Войны — Гипермаркет знаний

- Примерный план написания отчета учителя-логопеда

- Почему нельзя носить чужие часы?

- Лунное число Календы, иды и ноны

- Социальные потребности человека - определение, особенности и виды Социальные потребности человека определение

- Биография ильи лагутенко Лагутенко сын

- Купи слона и перетащи его через Альпы

- Песочное тесто для пирога – рецепты удачной выпечки!

- Люля-кебаб в домашних условиях: традиционные рецепты приготовления

- Дева и Рак: совместимость в любовных отношениях

- Главные нюансы ндс при экспорте

- Эффективная рассорка на соперницу

- Если снится что вам дают вешалки

- Майкл Джексон. Запретная любовь. Фильм Леонида Млечина. "майкл джексон запретная любовь" фильм леонида млечина Майкл джексон запретная любовь

- Философская антропология Ф

- Genitiv родительный падеж в немецком языке Wegen управление

- Выгоден ли переход на двухтарифный счетчик электроэнергии?

- Болгарский перец, жареный с чесноком на зиму без стерилизации Болгарский перец жареный целиком в маринаде

- План по обществознанию денежно кредитная монетарная политика

- Тест по литературе «Серебряный век русской поэзии

- Учет затрат на производство готовой продукции

- Паштет из яиц и грецких орехов

- Салат из свеклы с орехами и чесноком Свекольный салат с чесноком и грецкими

- Обязательно ли исповедоваться перед соборованием

- Основные толкования разных сонников — к чему снятся родители

- Как вернуть уплаченный ндфл

- Финансовый консультант, как выбрать своего и не прогадать?